2025数证杯决赛个人赛服务器解析

2025数证杯决赛个人赛服务器解析

文档简介:本文档详细解析2025数证杯决赛个人赛服务器取证题目,包含7道题目的完整解答过程。

适用对象:数字取证从业者、网络安全专业学生、竞赛参赛选手

难度等级:中级-高级

预计完成时间:2-3小时

📋 参考资源

原文参考:

- 2025数证杯决赛个人赛服务器解析

⚠️ 使用前准备

必备工具

- 虚拟化软件:VMware Workstation/VirtualBox

- 数据库工具:Navicat、DBeaver

- 取证工具:FTK Imager、X-Ways Forensics

- SSH客户端:Xshell、MobaXterm

- Web浏览器:Chrome/Firefox(支持开发者工具)

- 密码破解工具:Hashcat

环境要求

- 操作系统:Windows 10/11 或 Linux

- 内存:至少8GB RAM

- 存储空间:至少50GB可用空间

- 网络:稳定的网络连接

注意事项

- 确保虚拟机网络配置正确

- 检材文件较大,确保足够的存储空间

- 部分操作需要root权限

- 建议在测试环境中先练习操作

📚 目录

📝 题目解析

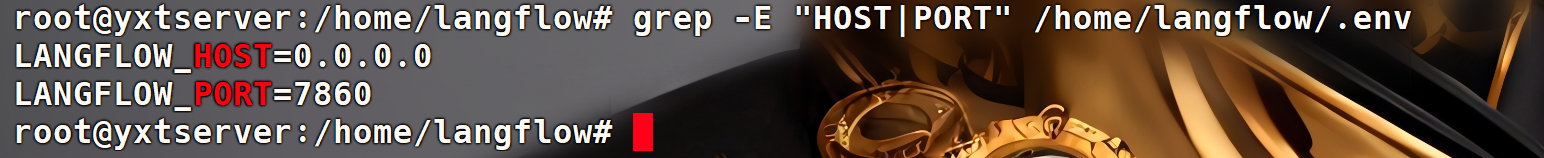

题目25:AI服务的对外端口是多少?

题目类型: 服务端口识别

答案格式: 仅数字

✅ 答案

7860

🔧 解题步骤

- 查看AI服务的环境配置文件:

grep -E "HOST|PORT" /home/langflow/.env

- 启动AI服务:

/home/langflow/bin/langflow run --env-file /home/langflow/.env

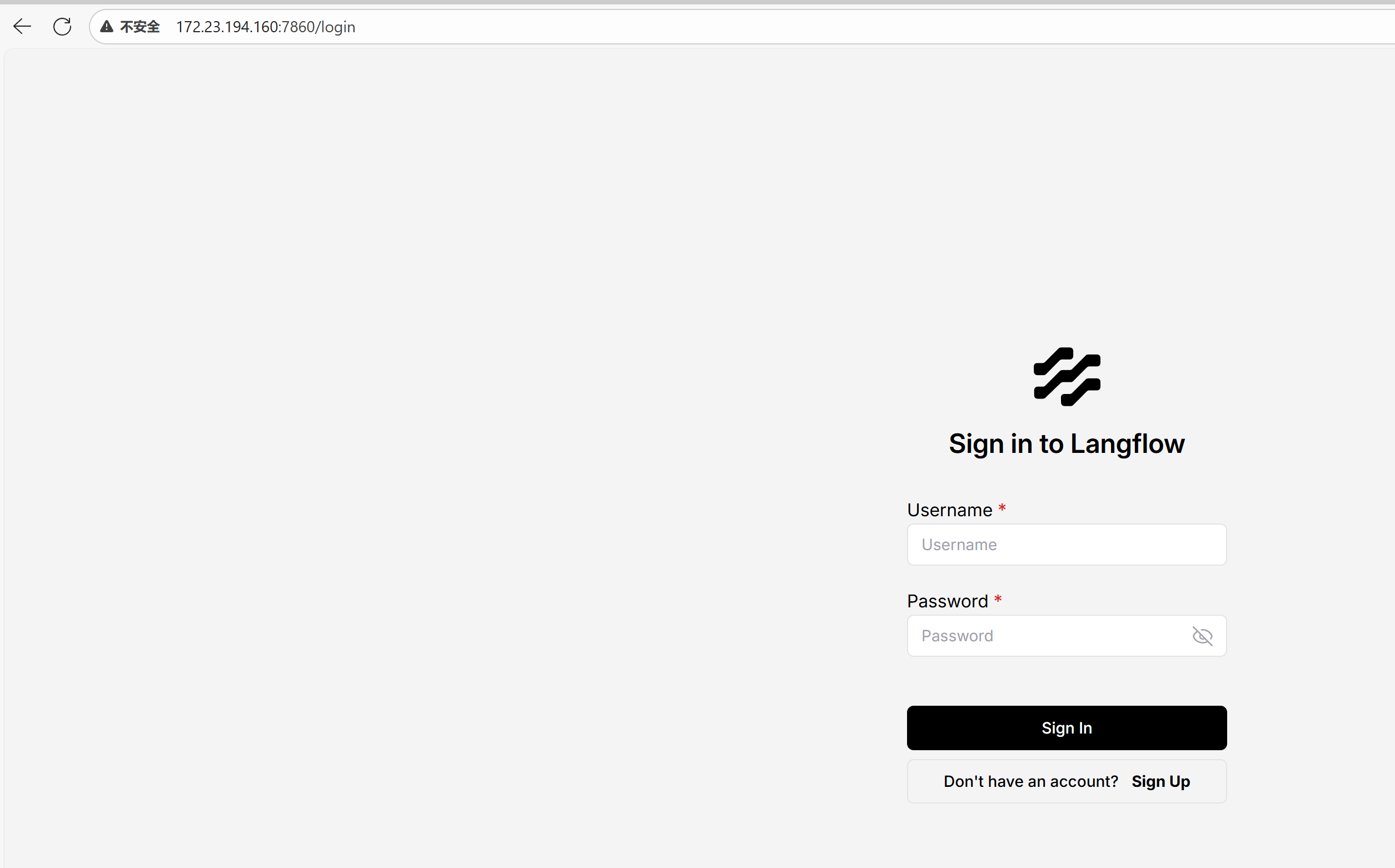

- 验证:浏览器打开

http://虚拟机IP:7860可以访问AI服务界面。(打开后先别关27题还可以验证登录一下)

题目26:当前AI服务共有多少普通用户?

题目类型: 数据库查询

答案格式: 仅数字

✅ 答案

8

🔧 解题步骤

- 查看nohup.out日志文件

- 通过数据库查询

# 下载SQLite数据库文件

/root/.cache/langflow/langflow.db

# 使用Navicat打开数据库,执行SQL查询

SELECT COUNT(*) FROM "user" WHERE is_superuser='0';

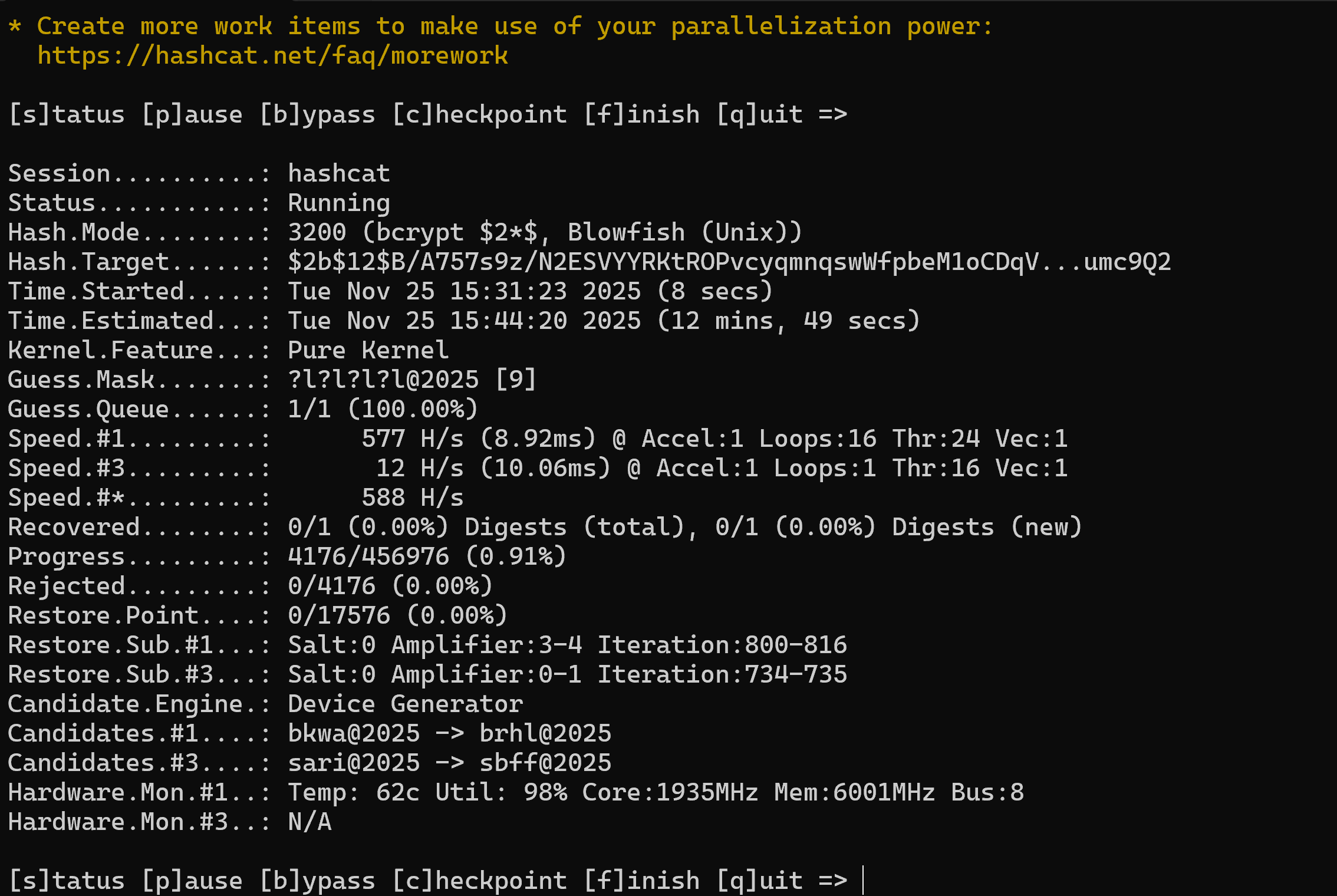

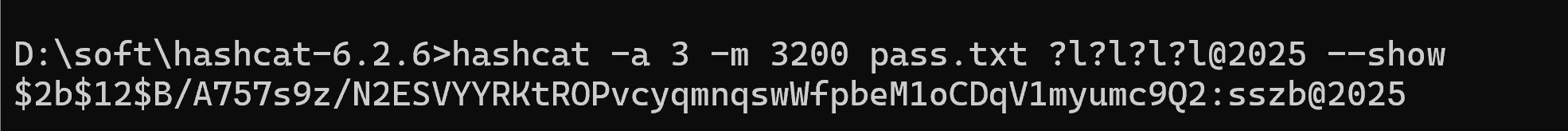

题目27:已知管理员密码是xxxx@2025,x为小写字母,AI服务的管理员明文密码是多少?

题目类型: 密码破解

答案格式: 按实际值填写

✅ 答案

sszb@2025

🔧 解题步骤

-

提取密码哈希值

根据上一题将管理员账号的密码哈希值$2b$12$B/A757s9z/N2ESVYYRKtROPvcyqmnqswWfpbeM1oCDqV1myumc9Q2保存为pass.txt -

使用Hashcat进行密码破解

# 使用掩码攻击破解bcrypt哈希 hashcat -a 3 -m 3200 pass.txt ?l?l?l?l@2025

-

显示破解结果

hashcat --show -m 3200 pass.txt

-

验证密码

浏览器打开http://虚拟机IP:7860

使用账号:langflow,密码:sszb@2025登录验证

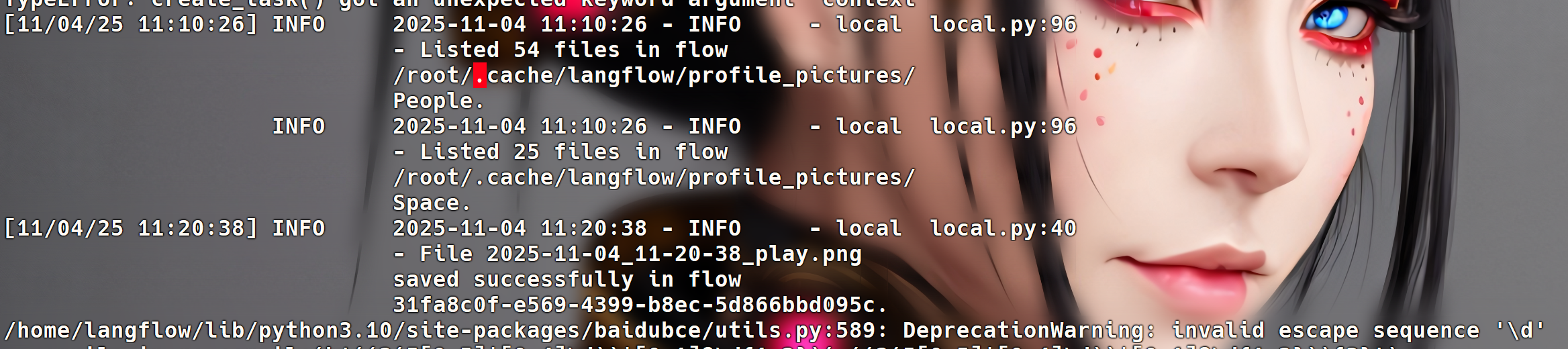

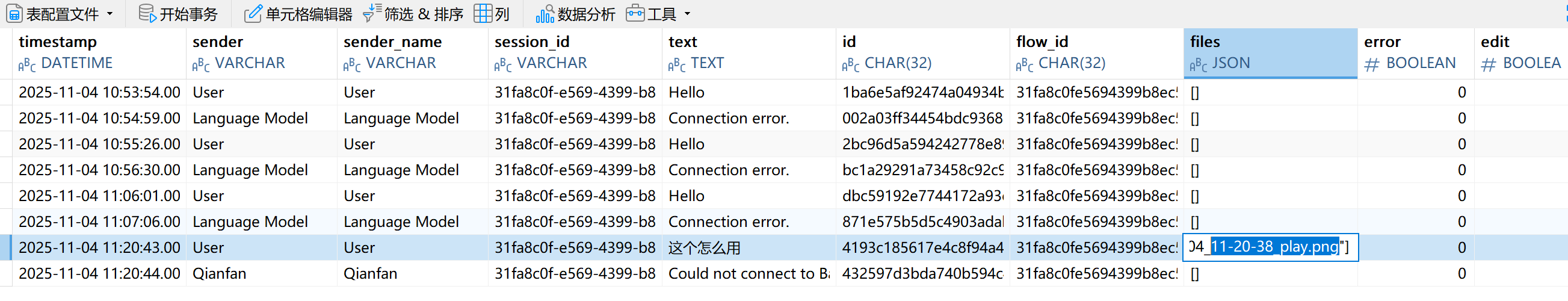

题目28:AI服务的对话历史中某个用户上传了一个文件,该文件sha256后八位是多少?

题目类型: 文件哈希计算

答案格式: 字母大写

✅ 答案

B2D10252

🔧 解题步骤

-

在26题查找用户信息时即可发现相关线索

-

通过数据库查询

# 查询langflow.db的message表中的文件上传记录

- 计算文件哈希值

find /root/.cache/langflow -name "2025-11-04_11-20-38_play.png" -exec sha256sum {} \; | awk '{print toupper(substr($1, 57))}'

题目29:已知黑客攻击了AI服务器获取了权限,该黑客利用了哪个接口uri进行攻击的?

题目类型: 漏洞利用分析

答案格式: /api/some/path

✅ 答案

/api/v1/validate/code

🔧 解题步骤

根据题目描述,黑客利用了AI框架漏洞渗透进入服务器。经分析,这是CVE-2025-3248漏洞的利用。

参考文档:https://forum.butian.net/article/707

该漏洞允许攻击者通过特定的API端点进行未授权访问,从而获取服务器权限。

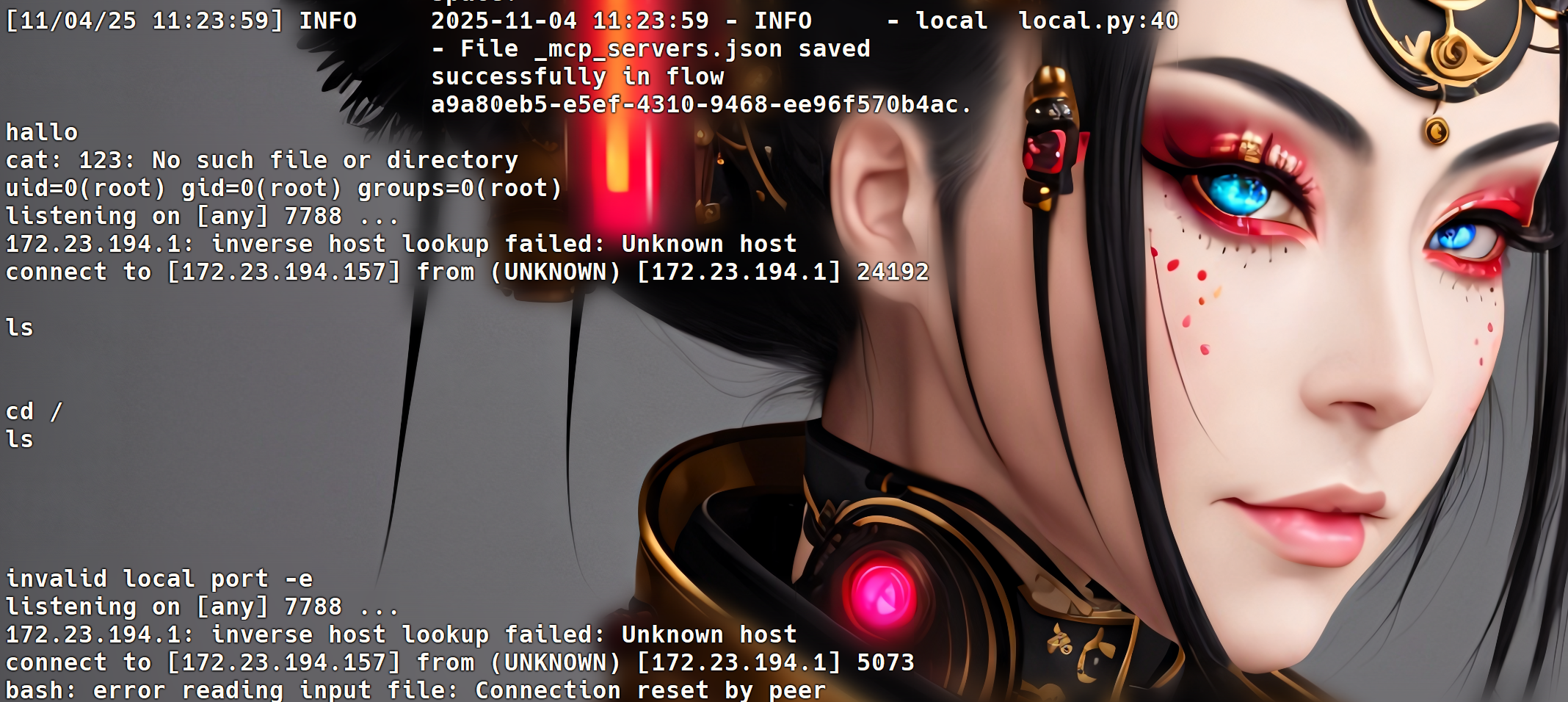

题目30:已知黑客攻击了AI服务器获取了权限,请问黑客反弹shell的连接的端口是多少?

题目类型: 日志分析

答案格式: 仅数字

✅ 答案

7788

🔧 解题步骤

查看AI服务的运行日志:

# 在nohup.out日志中查找反弹shell的连接信息

# 日志中同时可以看到黑客的IP地址和连接端口

通过分析nohup.out日志文件,可以发现黑客建立的反弹shell连接使用的端口号为7788。

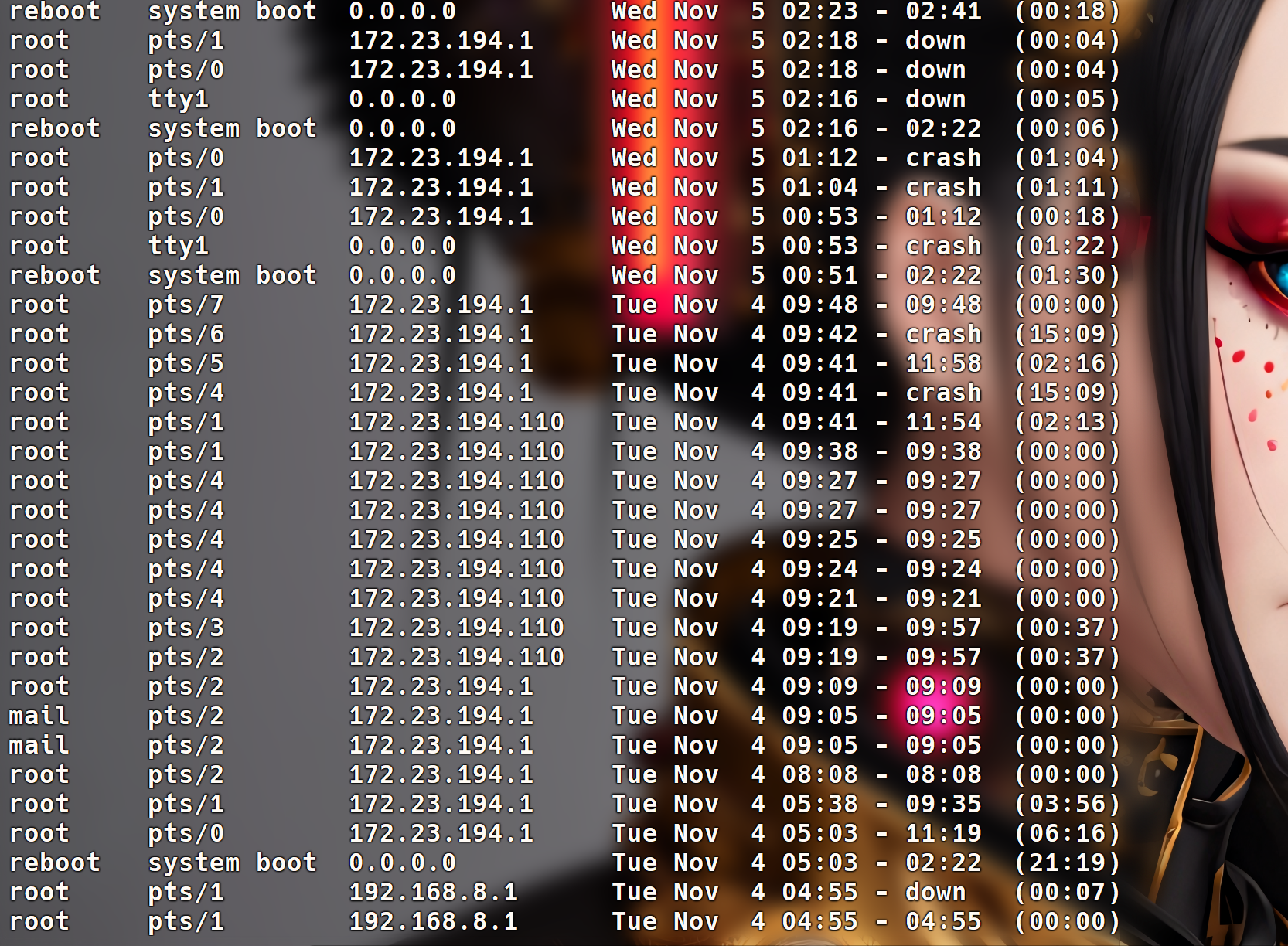

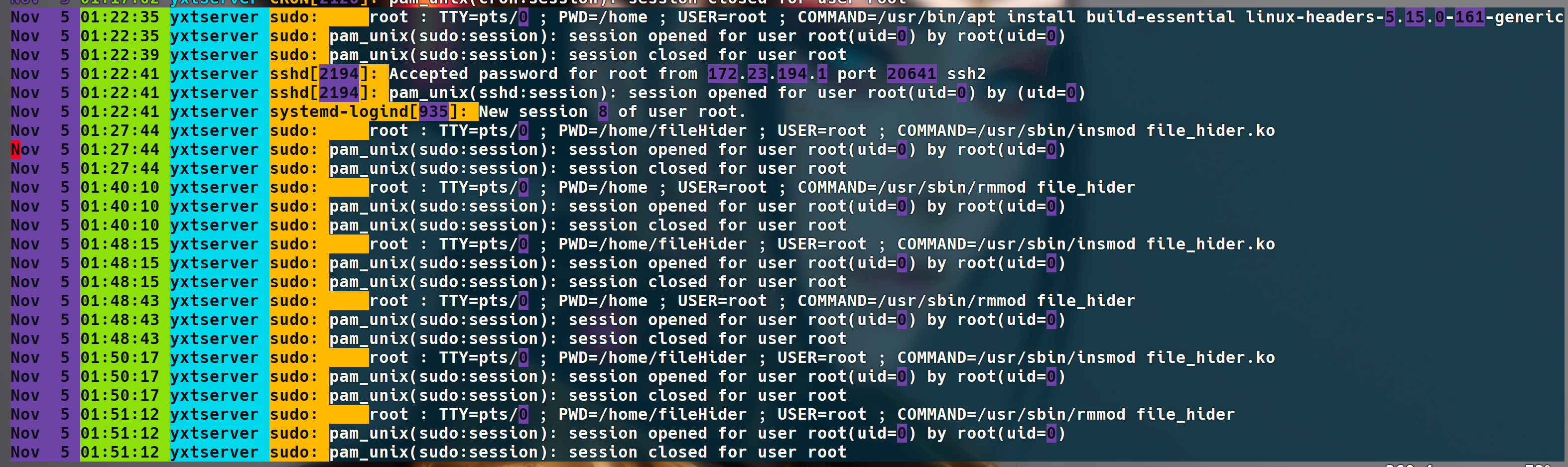

题目31:黑客通过ssh登录服务器所用的ip是多少?

题目类型: 系统日志分析

答案格式: 192.168.1.1

✅ 答案

172.23.194.1

🔧 解题步骤

- 结合上一题的线索,查看系统登录日志:

# 查看SSH登录记录

last -i

- 结合上一题和last -i 命令结合判断

题目32:已知黑客入侵服务器后植入了一个隐藏文件,该程序的全路径(包括扩展名)为?

题目类型: 隐蔽程序发现

答案格式: /path/to/a.ext

✅ 答案

/lib/modules/5.15.0-161-generic/extra/file_hider.ko

🔧 解题步骤

32题分歧比较大,现场好像也没有一血,答案录入答题服务器时录错了?就看看解题思路互相学习交流下吧。

解题思路分析:

-

避免思维误区:题目中提到"隐藏文件",容易让人误以为是以

.开头的文件。但根据答案格式和题目上下文,应该理解为具有隐藏功能的程序。 -

分析黑客行为:梳理黑客入侵后的操作步骤,寻找可能植入的恶意程序。

-

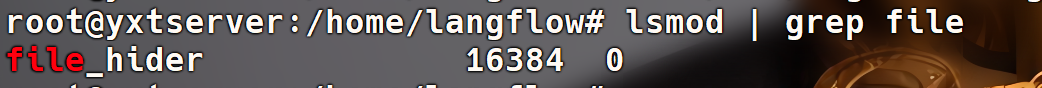

内核模块检查:

# 查看已加载的内核模块 lsmod | grep file

-

发现隐藏程序:通过内核模块检查,发现了一个名为

file_hider.ko的内核模块,该模块具有隐藏文件和进程的功能。 -

定位文件路径:

# 查看模块文件的实际路径 /usr/lib/modules/5.15.0-161-generic/extra/file_hider.ko

该程序是一个Linux内核模块(.ko文件),能够隐藏系统中的文件和进程,是黑客实现持久化控制的重要组成部分。

📝 总结

🎯 本文档特点

本文档完整解析了2025数证杯决赛个人赛服务器取证的7道题目,涵盖了:

🔍 技术领域覆盖

- AI服务取证:AI框架漏洞分析、服务配置检查、用户数据提取

- 系统取证:Linux系统日志分析、内核模块检查、用户行为追踪

- 数据库取证:SQLite数据库分析、用户信息查询、消息记录提取

- 安全分析:密码破解、漏洞利用分析、恶意程序识别

- 网络取证:端口扫描、网络连接分析、IP地址追踪

📊 题目类型统计

- AI服务类:3题(37.5%)

- 系统取证类:2题(25%)

- 安全分析类:2题(25%)

- 网络技术类:1题(12.5%)

🛠️ 取证技能要求

- 基础知识:Linux系统管理、AI框架理解、数据库操作

- 取证工具:SQLite浏览器、Hashcat、系统分析工具

- 编程能力:Shell脚本、SQL查询、哈希计算

- 安全知识:密码学、漏洞分析、恶意软件识别

🎓 学习价值

适合人群

- 数字取证从业者:提升AI服务环境取证技能

- 网络安全专业学生:实战练习和学习参考

- 竞赛参赛选手:准备类似技术竞赛

- 系统管理员:了解AI服务的安全要点

技能提升

- 掌握AI框架服务的取证方法

- 学习现代Web应用的安全分析技巧

- 提升密码破解和恶意程序识别能力

- 理解AI服务环境下的取证要点

⚡ 快速参考

常用命令速查

# AI服务相关

grep -E "HOST|PORT" /home/langflow/.env # 查看服务配置

/home/langflow/bin/langflow run # 启动AI服务

# 数据库分析

sqlite3 /root/.cache/langflow/langflow.db # 打开AI服务数据库

SELECT COUNT(*) FROM "user" WHERE is_superuser='0'; # 查询普通用户数量

# 系统日志分析

last -i # 查看登录记录

tail -f nohup.out # 查看服务日志

# 内核模块检查

lsmod | grep file # 查看可疑内核模块

find /lib/modules -name "*.ko" # 查找内核模块文件

# 密码破解

hashcat -a 3 -m 3200 pass.txt ?l?l?l?l@2025 # bcrypt密码破解

hashcat --show -m 3200 pass.txt # 显示破解结果

# 文件哈希计算

sha256sum filename # 计算文件SHA256哈希值

关键文件路径

- AI服务配置:

/home/langflow/.env - AI服务数据库:

/root/.cache/langflow/langflow.db - AI服务日志:

nohup.out - 内核模块:

/lib/modules/5.15.0-161-generic/extra/ - 系统日志:

/var/log/

📈 延伸学习

相关漏洞研究

- CVE-2025-3248:AI框架验证绕过漏洞

- AI服务的安全配置最佳实践

- 内核级恶意程序的检测与防护

学习资源

- AI框架安全文档

- Linux内核模块开发指南

- 数字取证相关认证课程

- 密码学与哈希算法教程

🧡 感谢

最后感谢提供检材和题目的小伙伴,另外感谢每个日日夜夜一起研究技术的小伙伴们。